合天疫情期间的公开课组织的CTF,自己写的一点点writeup。

题目名:phpmyadmin (文件包含漏洞)

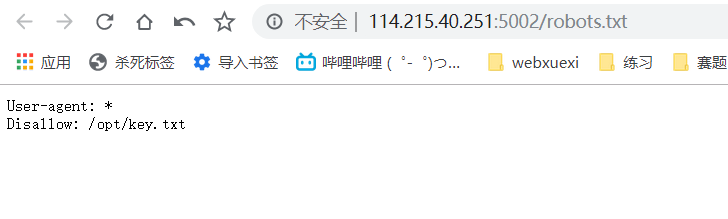

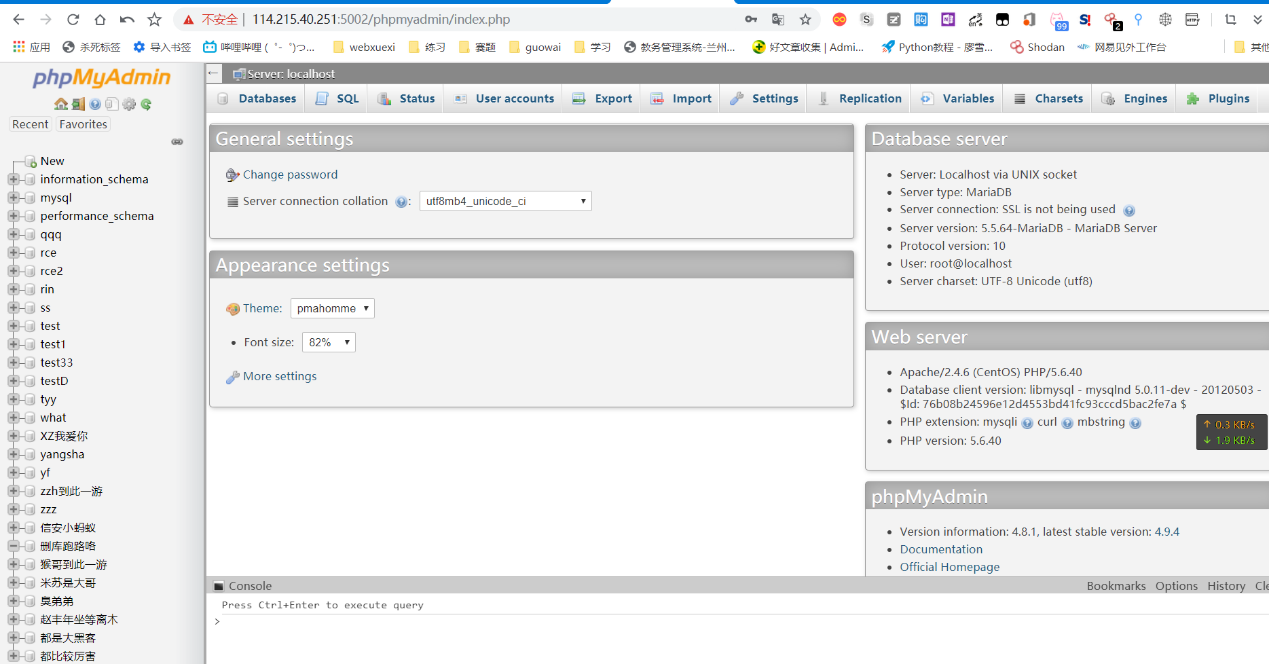

当时打开是啥页面忘了,找了半天没啥发现,然后御剑扫了一下目录,发现了robots和phpmyadmin目录,phpmyadmin root账户存在弱口令(题做过已经好久了,具体密码是啥我忘了),然后就进了phpmyadmin

)

)

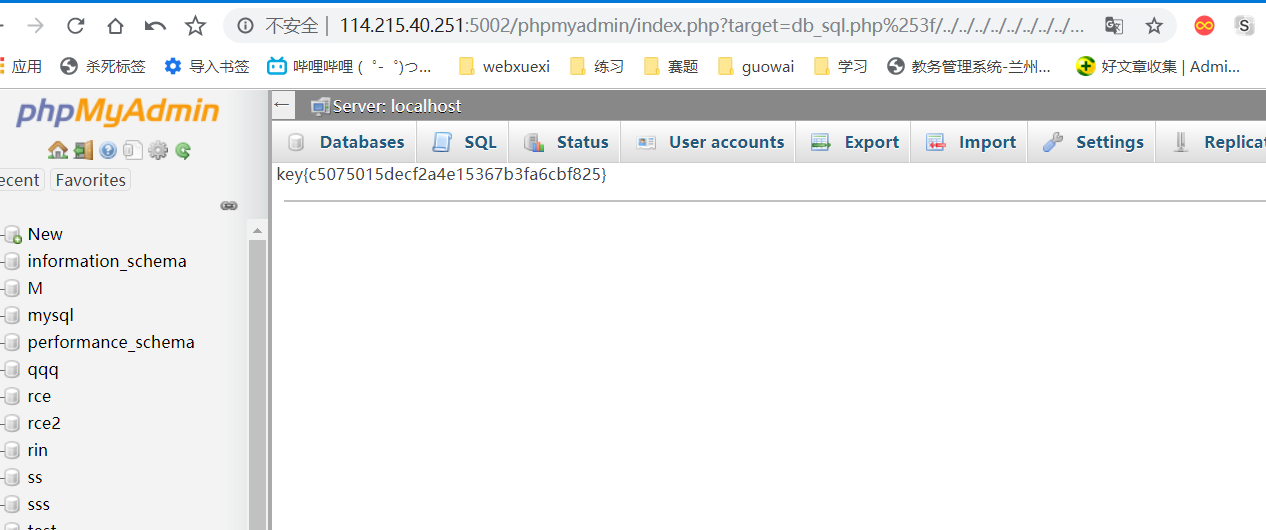

看这数据库就知道已经有好多大佬进来过了,可以看到版本为4.8.1。这个版本存在文件包含漏洞,可以直接getshell,因为数据库是可操控的,所以可以直接将马写入并包含(phpmyadmin4.8.1后台getshell),而通过robots文件的提示可以知道flag在/opt/key.txt那就直接包含得出flag。

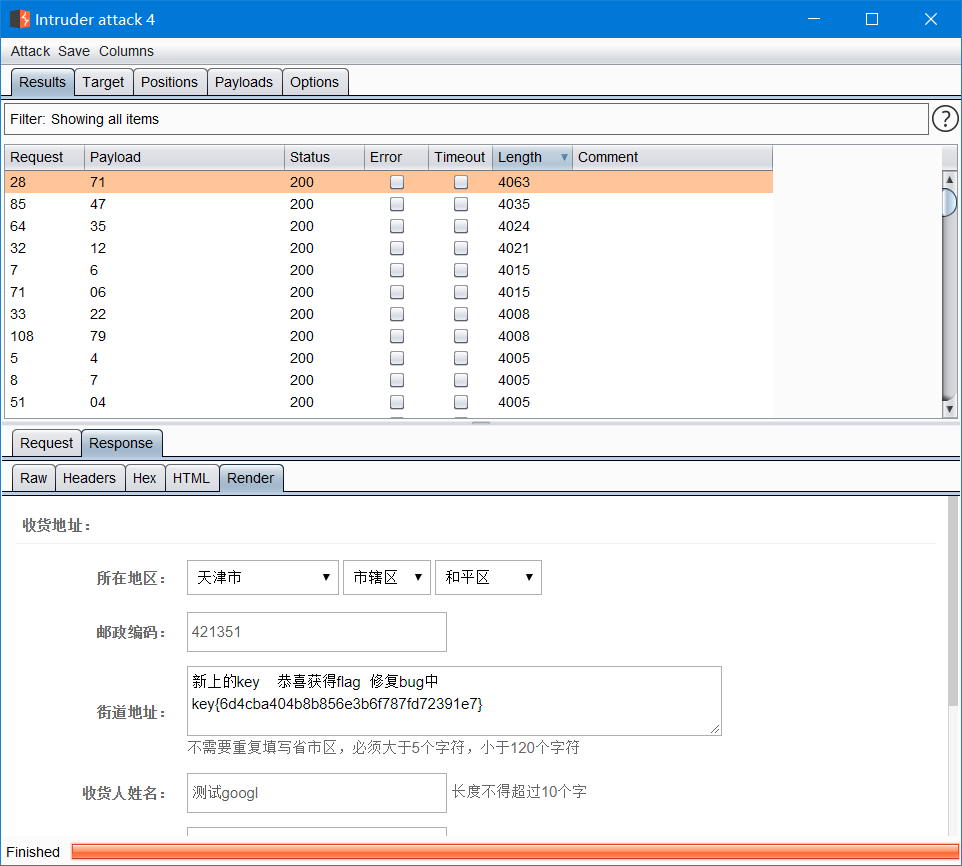

题目名:听说越权就送flag (越权漏洞)

打开题目是个商城cms,叫做tinyshop 商城系统,直接百度,看来已经被爆出来好多的漏洞,找到越权漏洞并直接利用。

改参数id的值可以遍历收获地址信息,找到一个flag,然而是假的…好像真的被谁给删了,到最后又扔到burpsuite跑一波,找到了flag。

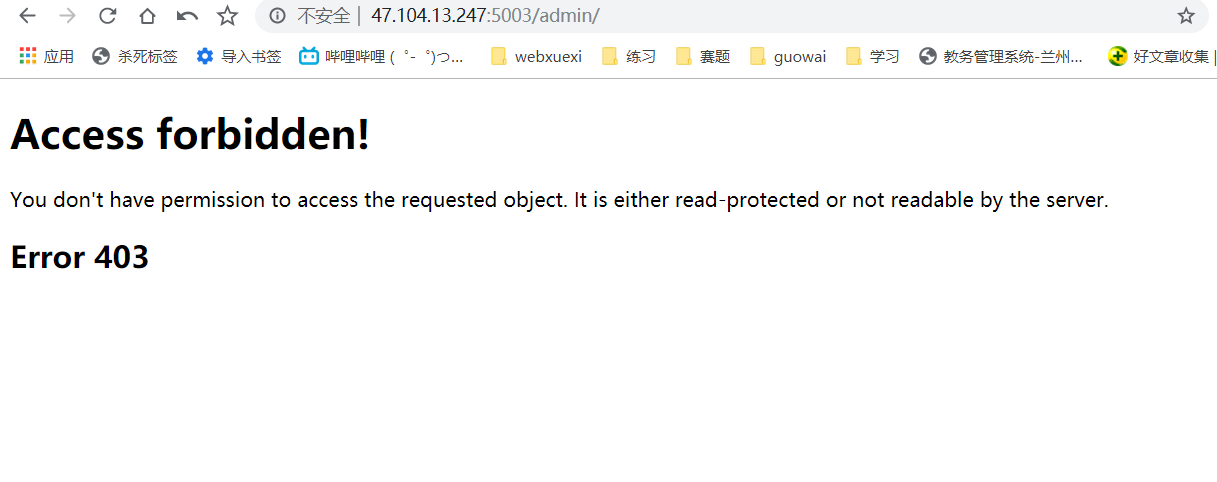

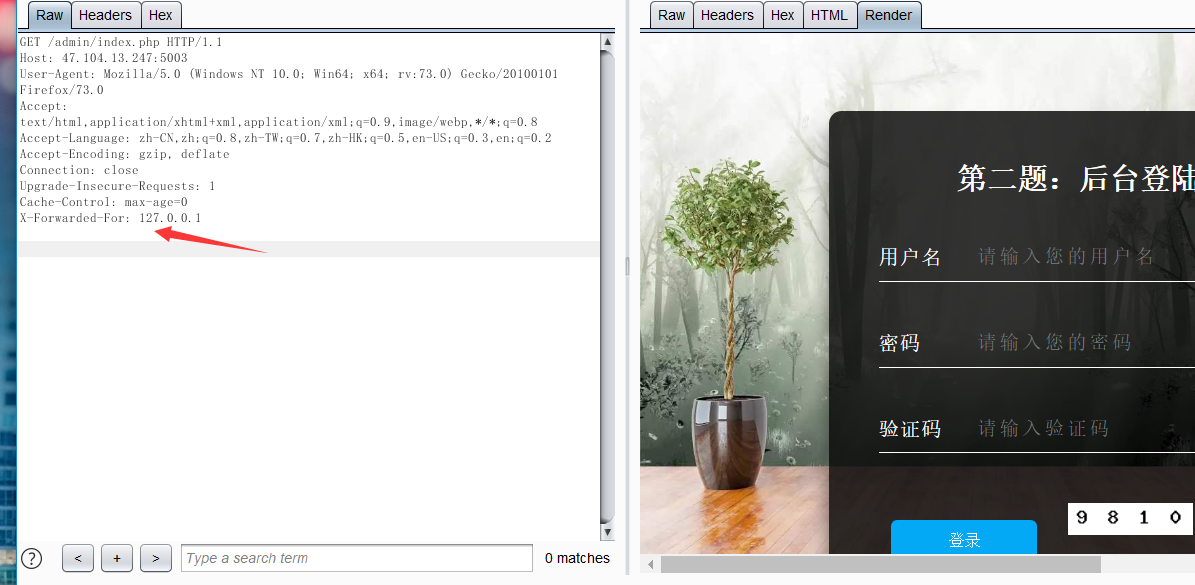

题目名:后台登录 (HTTP头和注入)

打开题目后403

修改请求头 x-forwarded-for

尝试万能密码登录,直接给出flag。

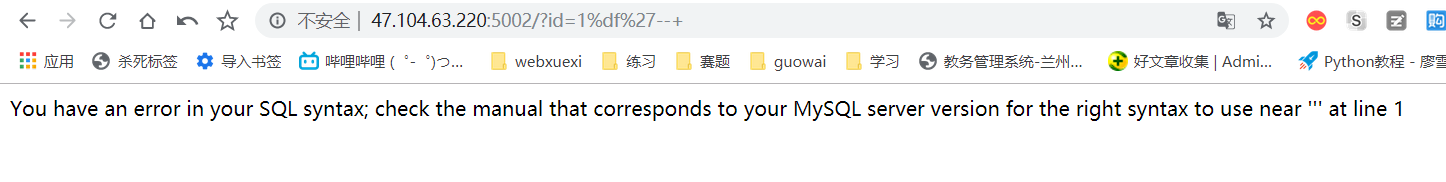

题目名:合天网安新闻 (注入)

测试出存在宽字节注入

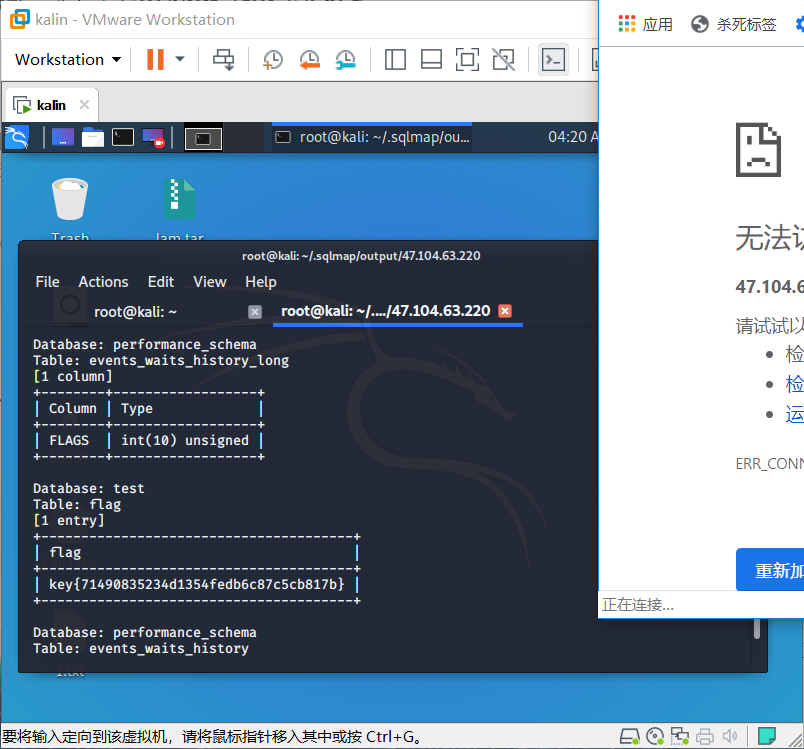

然后直接扔进sqlmap跑

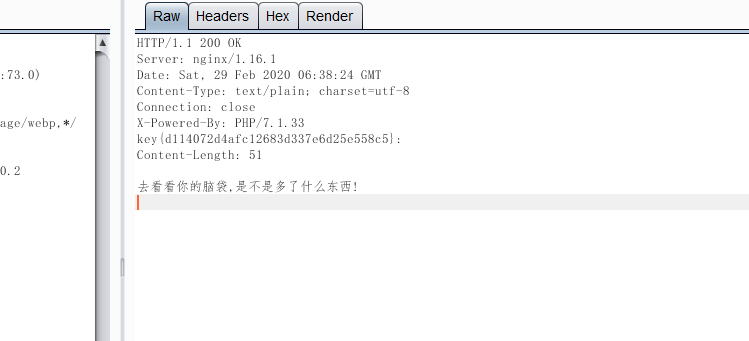

题目名:你的脑袋有点大呦 (HTTP头部)

开burpsuit抓把,返回信息提示脑袋有点大,返回头部信息找到flag